前言介紹:

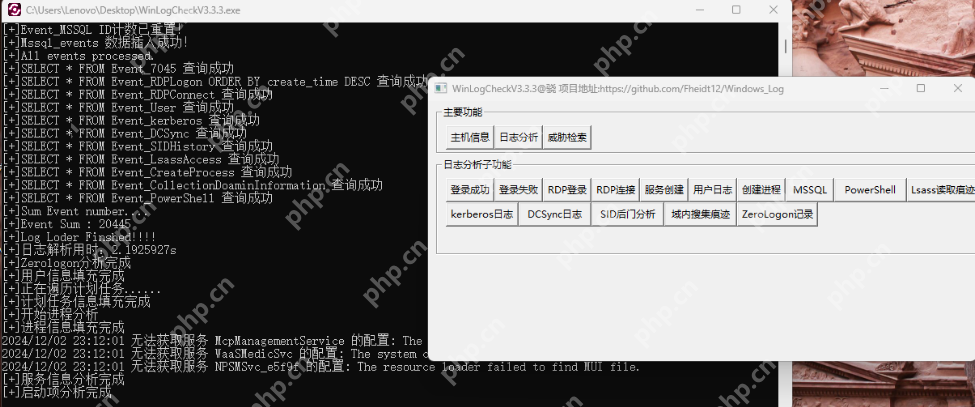

在應急響應工作中,分析Windows日志是一項關鍵任務。然而,Windows自帶的事件查看器存在諸多限制:每次只能查看一條日志詳細信息,復雜的事件ID和日志路徑讓非專業人員感到困惑。這些問題嚴重影響了應急溯源的效率。

基于多年在Windows應急響應中的經驗,小編介紹了一款基于go語言開發的日志分析工具。這款工具通過調用Windows API來獲取原始日志,并將xml格式的日志信息映射到專門設計的結構體中。所有提取的數據被存儲在sqlite數據庫的不同表中,以實現高效的SQL查詢。

兼容性與功能特點:

兼容性與功能特點:

該工具兼容從Windows 7到Windows 11的個人版本,以及從Server 2008到Server 2016的服務器版本。其核心功能包括:

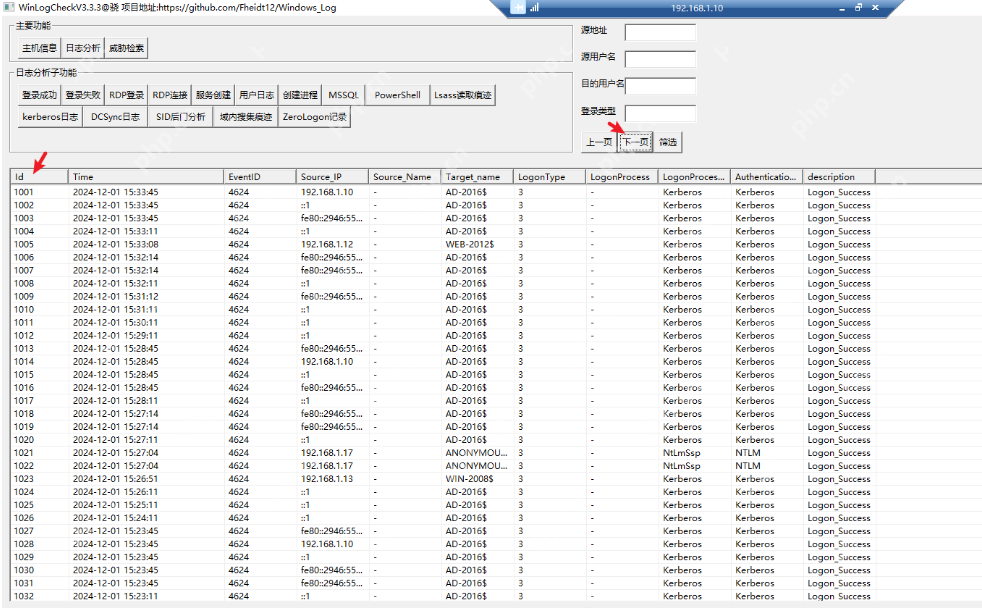

1、登錄行為分析

詳細記錄成功/失敗的登錄事件(事件ID: 4624/4625),支持SMB、RDP等多種登錄類型,并完整展示認證協議和進程信息。

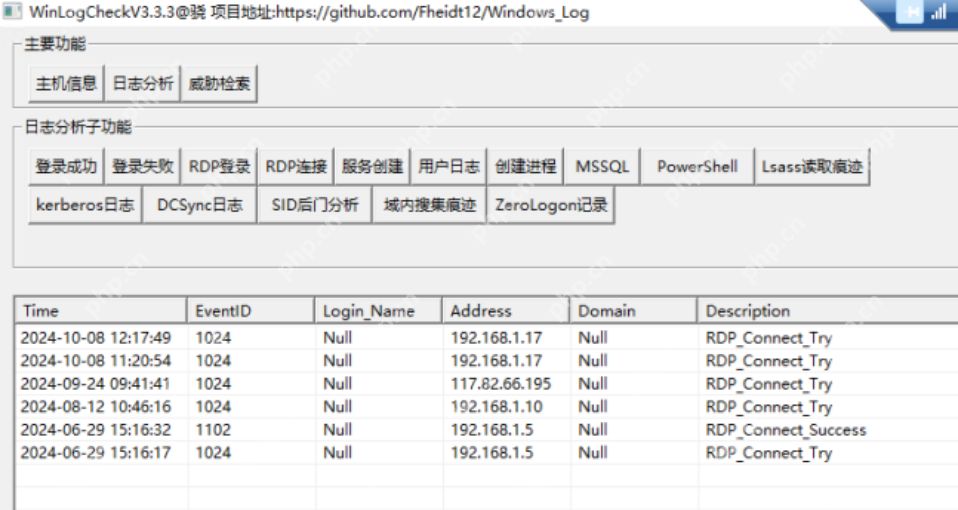

2、遠程桌面連接追蹤

2、遠程桌面連接追蹤

全面記錄RDP會話(事件ID: 21/25/1149),支持橫向移動軌跡分析(事件ID: 1024/1102)。

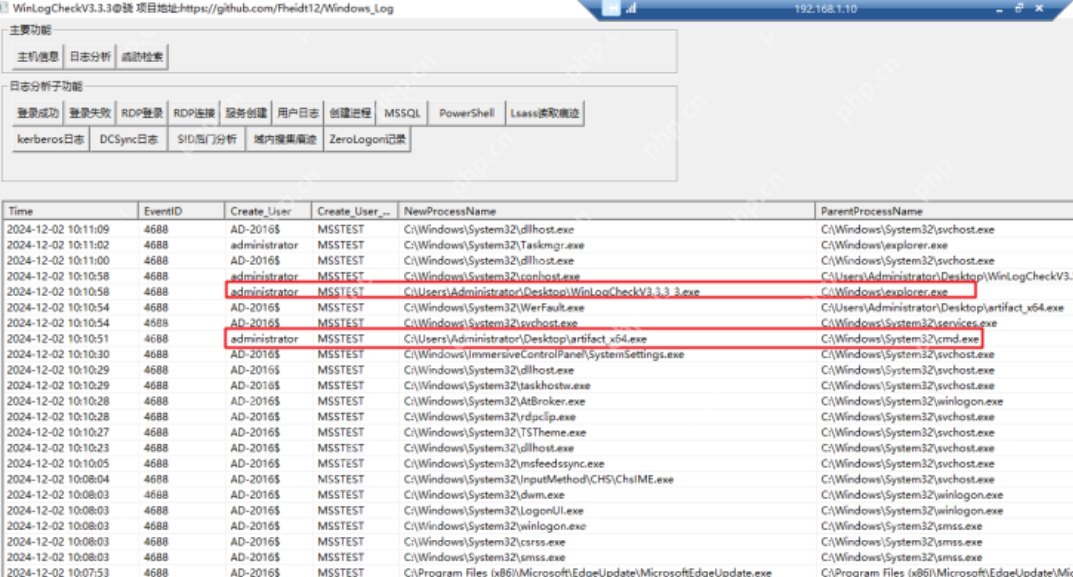

3、系統行為監控

3、系統行為監控

記錄服務創建、用戶賬號變更、進程創建、sqlserver行為以及PowerShell命令。

威脅檢測與分析:

威脅檢測與分析:

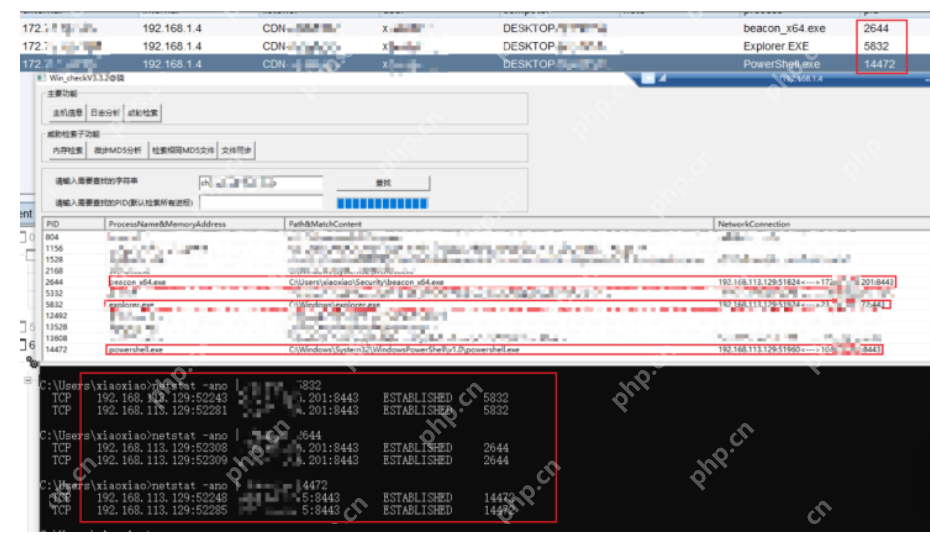

該工具還集成了多種威脅檢測功能:

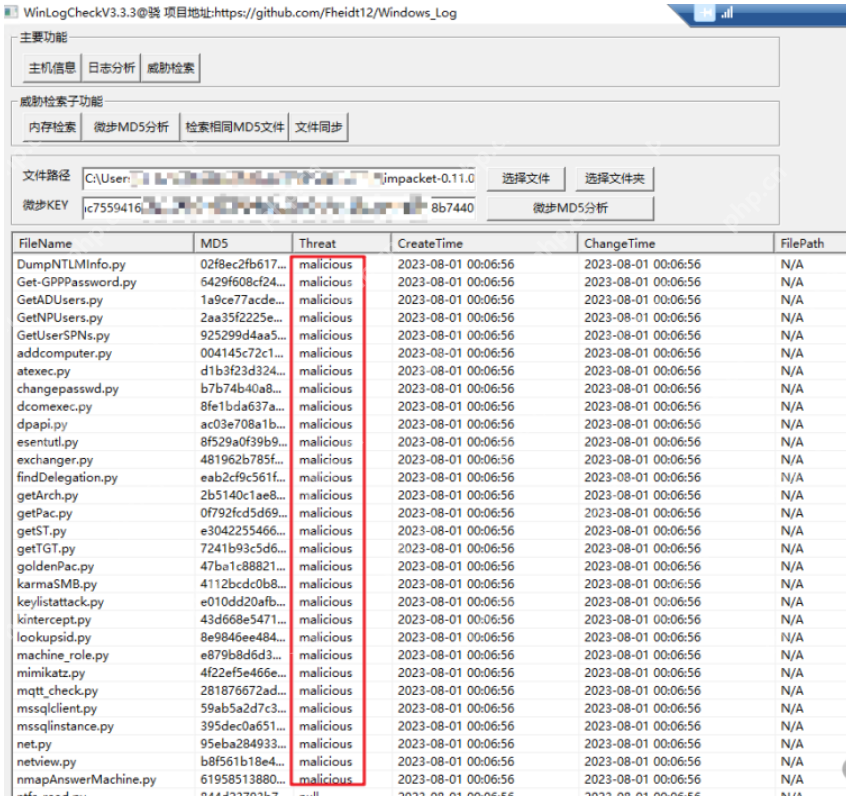

內存字符串檢索:快速定位惡意進程;微步云API集成:實現文件威脅評估;文件同步功能:支持企業微信機器人;系統信息收集:覆蓋進程、服務、計劃任務等。

下載鏈接:

下載鏈接:

https://www.php.cn/link/51c66183db882de9d51dac0dabec5323

請注意:本工具僅供安全研究使用,使用者需承擔相關法律責任。