一、背景

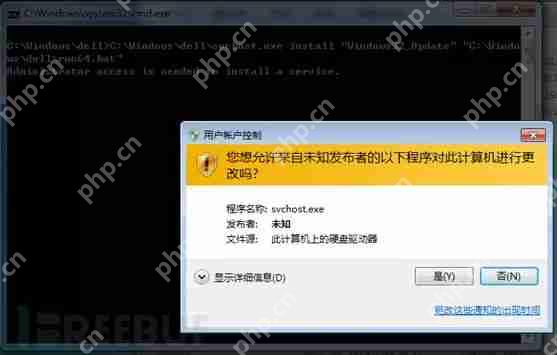

近期接到客戶反饋,其網絡中的部分 windows 系統終端機器出現了異常。經過安全團隊的分析,發現這是一起網絡挖礦事件。

二、基本情況

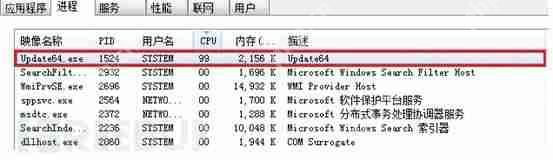

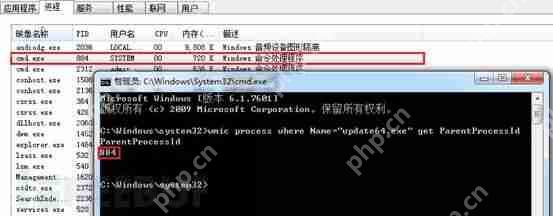

通過對受害終端的檢查,發現有一個名為update64.exe的進程占用了極高的CPU資源,該進程位于c:Windowsdell目錄下。使用任務管理器按CPU使用率排序后,發現該進程占用99%的CPU,且運行在SYSTEM權限下。

如下圖所示:

嘗試通過任務管理器終止update64.exe進程后,該進程會立即重新啟動,顯示出極強的自我保護能力。使用命令wmic process where Name=”update64.exe” get ParentProcessId查看其父進程,發現父進程是cmd.exe,且cmd.exe也在SYSTEM權限下運行,并不斷啟動update64.exe。

如下圖所示:

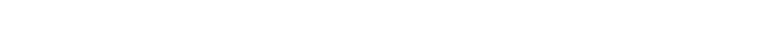

終止cmd.exe后,該進程也會重新啟動,表明其具有強大的恢復機制。進一步追蹤其父進程,使用命令wmic process where Name=”cmd.exe” get ParentProcessId,發現cmd.exe是由svchost.exe啟動的,svchost.exe同樣位于c:windowsdell目錄下,運行在SYSTEM權限下,進程描述為“the Non-Sucking Service Manager”。

如下圖所示:

按照svchost.exe -> cmd.exe -> update64.exe的順序終止進程后,update64.exe不會再次啟動,這表明svchost.exe負責啟動并保護update64.exe。

-

運行cmd.exe,進入c:windowsdell目錄,使用命令dir /a查看,發現該目錄下有四個文件:run.bat、run64.bat、svchost.exe和Update64.exe。

-

獲取文件HASH

使用Windows自帶的命令行工具certutil.exe獲取文件的SHA256 HASH。

certutil.exe的用法如下:

SHA256 HASH列表如下:

文件名 大小 文件HASH(SHA256) Run.bat 214 f86f90440a2b36c0c477a6ce6df732d274b29605388c55b952bc1028e4e0af94 Run64.bat 95 dbc8422a6e73459e777bb1989aa26c0f4416fe99e93e234a6b3c0ae9539ff603 Svchost.exe 353,792 29f0dbf2d07c4b68c3c9ee0d139d80bad3e9058fbf9dbd574cb5b047cf742e74 Update64.exe 2,594,816 c1fee6f3375b891081fa9815c620ad8c1a80e3c62dccc7f24c5afee72cf3ddcd 備注:在撰寫本文時,發現當天(5月23日)FREEBUF發布了一篇文章,標題為“SURFSRC | 一個針對‘比特票’挖礦木馬樣本的分析”,鏈接為:【https://www.php.cn/link/d950e8c6b584dfac7d569aacf43519a7。

-

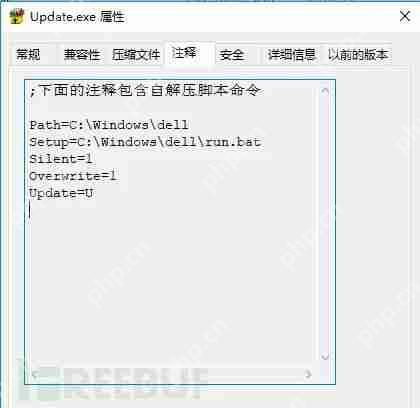

此外,習慣性地運行命令dir /a /od檢查,在c:windows目錄下發現一個名為Update.exe的文件。

文件名 大小 HASH(SHA256) Update.exe 2,854,829 aeb8ecc2ad424926af154172c6f2d2f8a98b881f59389fe75e1a2408bdcb3927 簡單分析發現Update.exe是winrar創建的自解壓exe文件。查看其文件屬性,發現其自解壓命令如下圖所示。

Update.exe運行后會將文件解壓到c:windowsdell目錄下(覆蓋模式),并靜默運行c:windowsdellrun.bat批處理文件。

由此可以判斷,入侵者通過某種入侵手段(未知,可能包括漏洞攻擊、郵件攻擊或欺騙手段,如直接發送update.exe并聲稱是某個壓縮包文件,誘導用戶雙擊執行解壓)獲取系統權限,并執行update.exe解壓到c:windowsdell目錄。

-

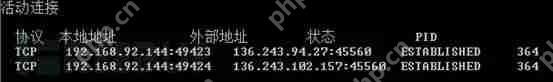

進程與網絡連接

運行tasklist命令,update64.exe的進程號為364,如下圖所示。

運行netstat -noa命令查看,364號進程的網絡連接如下圖所示。

三、樣本分析

(一)run.bat

-

文件內容

-

批處理命令解析

安全日志和系統日志是常見的日志類型,而Windows PowerShell日志記錄系統Powershell腳本運行的痕跡,其在事件查看器中的位置如下圖所示:

-

Wevtutil.exe簡介

Wevtutil.exe是系統自帶的系統日志命令行管理工具,位于c:windowssystem32目錄下,其命令行參數如下:

wevtutil COMMAND [ARGUMENT [ARGUMENT] …] [/OPTION:VALUE [/OPTION:VALUE] …] 命令: el enum-logs 列出日志名稱。 gl get-log 獲取日志配置信息。 sl set-log 修改日志配置。 ep enum-publishers 列出事件發布者。 gp get-publisher 獲取發布者配置信息。 im install-manifest 從清單中安裝事件發布者和日志。 um uninstall-manifest 從清單中卸載事件發布者和日志。 qe query-events 從日志或日志文件中查詢事件。 gli get-log-info 獲取日志狀態信息。 epl export-log 導出日志。 al archive-log 存檔導出的日志。 cl clear-log 清除日志。 常用選項: /{r remote}:VALUE 如果指定,則在遠程計算機上運行該命令。VALUE 是遠程計算機名稱。/im 和 /um 選項不支持遠程操作。 /{u username}:VALUE 指定一個不同的用戶以登錄到遠程計算機。 VALUE 是 domainuser 或 user 形式的用戶名。只有在指定 /r 選項時才適用。 /{p password}:VALUE 指定的用戶密碼。如果未指定, 或者 VALUE 為 “*”,則會提示用戶輸入密碼。 只有在指定 /u 選項時才適用。 /{a authentication}:[Default /{uni unicode}:[true -

疑問

在實驗機器上手動執行run.bat批處理文件,其運行界面如下:

(二)Run64.bat

-

文件內容

-

命令解析

從run64.bat的內容可以推測,Update64.exe是一個挖礦程序,挖掘的是XMR虛擬貨幣,礦池是xmr.pool.minergate.com:45560,挖礦賬號是:cooldayright@outlook.com。

-

MinerGate簡介

MinerGate是一個國外的知名挖礦網站,支持多種虛擬貨幣的挖礦、轉賬交易等,其網站主頁為:https://www.php.cn/link/d39d59c114b33bb5e40238a65a2ec09b。

根據網站主頁顯示,目前支持btc、XMR、以太坊等16種主流虛擬貨幣,具體支持的貨幣如下圖所示:

在網站上可以直觀查看挖礦收益,且支持的系統多樣,目前已支持安卓手機,適合各種人群。總而言之,MinerGate是一款非常簡單的入門挖礦工具。

補充:

- 在MinerGate網站注冊時必須使用真實有效的郵箱地址進行注冊確認,因此,cooldayright@outlook.com是攻擊者的真實有效EMAIL。

- 根據MinerGate網站提示,其用于XMR挖礦的端口已修改為45700,而本樣本依然連接的是45560端口,或許攻擊者會采取進一步行動。

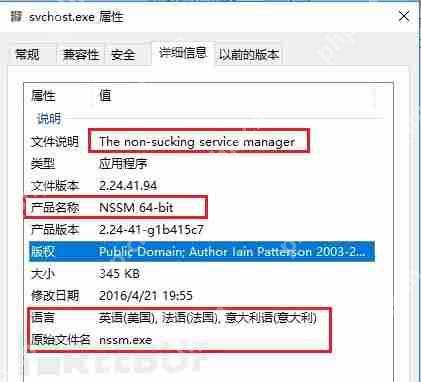

(三)svchost.exe

查看文件屬性,如下圖所示:

在百度上搜索nssm.exe,結果如下:

我們發現,svchost.exe實際上是服務管理軟件nssm.exe,其官網地址為:https://www.php.cn/link/8f698d6fd2865cc064cdfa8b2c5c9c3f。

根據網絡查詢,NSSM是一個服務封裝程序,可以將普通exe程序封裝成服務,使其像Windows服務一樣運行。類似工具還有微軟的srvany,但nssm更簡單易用且功能強大。

其特點如下:

- 至此,上述疑問(.bat文件如何能注冊為服務進程)終于得到了解答。NSSM確實強大,非常強大!!!

怪不得,之前終止update64.exe后,該進程會重新啟動。

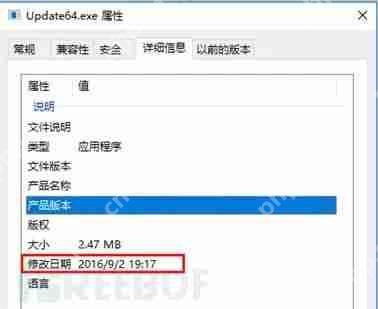

(四)Update64.exe

從run64.bat我們可以知道,Update64.exe實際上是一個挖礦軟件。文件屬性如下圖所示,文件修改時間為2016年9月2日。

根據經驗,很多挖礦軟件都自帶命令行幫助文件,于是我們直接在命令行下運行該程序,結果如下所示:

這表明該程序可能經過重新編譯修改。

直接加上參數運行(調用run64.bat),發現其竟然有控制臺顯示(利用SYSTEM權限調用也是有原因,至少不會彈出黑屏框),其顯示的界面如下圖所示:

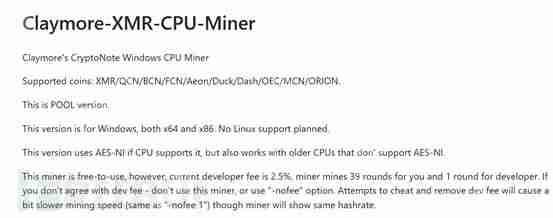

根據網絡查詢,發現Update64.exe就是Claymore-XMR-CPU-Miner,版本為3.5,一款利用CPU挖掘XMR幣的開源軟件,其gitHub地址為:https://www.php.cn/link/48016f549dbc03c0e12190363e687c27。

目前已更新到4.0版本。

Claymore支持多種虛擬貨幣挖礦:

由于MinerGate網站沒有提供直接查詢挖礦收益的功能,注冊用戶只能查看自身收益情況,因此無法得知攻擊者cooldayright@outlook.com的收益情況。

四、總結與疑問

- 本文作者:CGF99,本文屬FreeBuf原創獎勵計劃,未經許可禁止轉載